Gambar Getty

Selama lebih dari satu dekade, kami telah menerima janji bahwa dunia bebas kata sandi sudah dekat, namun, tahun demi tahun, nirwana keamanan ini terbukti sulit dipahami. Sekarang, untuk pertama kalinya, bentuk otentikasi tanpa kata sandi yang bisa diterapkan akan tersedia untuk umum dalam bentuk standar yang diadopsi oleh Apple, Google, dan Microsoft yang memungkinkan kunci sandi lintas platform dan lintas layanan.

Skema pembunuhan kata sandi yang didorong di masa lalu memiliki sejumlah masalah. Salah satu kelemahan utama adalah kurangnya mekanisme pemulihan yang layak ketika seseorang kehilangan kendali atas nomor telepon atau kode fisik dan telepon yang terkait dengan akun. Keterbatasan lain adalah bahwa sebagian besar solusi pada akhirnya gagal menjadi, pada kenyataannya, benar-benar tanpa kata sandi. Sebagai gantinya, mereka memberi pengguna opsi untuk masuk dengan pemindaian wajah atau sidik jari, tetapi sistem ini akhirnya kembali ke kata sandi, yang berarti phishing, penggunaan kembali kata sandi, dan lupa kode sandi—semua alasan kami membenci kata sandi untuk memulai—mengapa tidak Pergi.

pendekatan baru

Apa yang berbeda kali ini adalah bahwa Apple, Google, dan Microsoft semuanya tampaknya berkolaborasi dalam solusi yang terdefinisi dengan baik. Tidak hanya itu, tetapi solusinya lebih mudah dari sebelumnya bagi pengguna, dan lebih murah untuk layanan besar seperti Github dan Facebook. Itu juga telah dirancang dan ditinjau dengan cermat oleh para ahli dalam otentikasi dan keamanan.

aliansi video

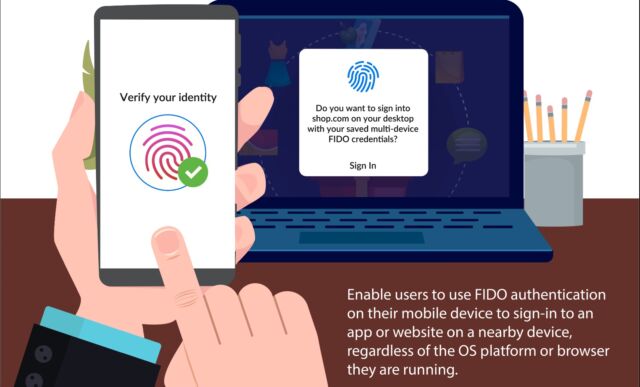

Metode Multi-Factor Authentication (MFA) yang ada telah membuat langkah signifikan selama lima tahun terakhir. Google, misalnya, mengizinkan saya mengunduh aplikasi iOS atau Android yang saya gunakan sebagai faktor kedua ketika saya masuk ke akun Google saya dari perangkat baru. Berdasarkan CTAP – kependekan dari Klien untuk protokol autentikator—Sistem ini menggunakan teknologi Bluetooth untuk memastikan bahwa telepon dekat dengan perangkat baru dan bahwa perangkat baru, pada kenyataannya, terhubung ke Google dan bukan situs yang menyamar sebagai Google. Ini berarti bahwa itu tidak fana. Standar memastikan bahwa rahasia enkripsi yang disimpan di telepon tidak dapat diekstraksi.

Google juga menyediakan file Program Perlindungan Lanjutan Memerlukan kunci fisik dalam bentuk dongle mandiri atau ponsel pengguna akhir untuk mengautentikasi login dari perangkat baru.

Batasan besar sekarang adalah bahwa otentikasi tanpa kata sandi dan otentikasi MFA diluncurkan secara berbeda – jika ada – oleh setiap penyedia layanan. Beberapa penyedia, seperti sebagian besar bank dan layanan keuangan, masih mengirim kata sandi satu kali melalui SMS atau email. Menyadari bahwa ini bukan cara yang aman untuk mentransmisikan rahasia yang sensitif terhadap keamanan, banyak layanan telah pindah ke metode yang dikenal sebagai TOTP, yang merupakan akronim dari Kata sandi satu kali berdasarkan waktu– untuk memungkinkan faktor kedua ditambahkan, yang secara efektif meningkatkan kata sandi dengan faktor “sesuatu yang saya miliki”.

Kunci keamanan fisik dan TOTP, dan pada tingkat lebih rendah otentikasi dua faktor melalui SMS dan email merupakan langkah maju yang penting, tetapi tiga batasan utama tetap ada. Pertama, TOTP dihasilkan melalui aplikasi otentikasi dan dikirim melalui teks atau email bisa ditipu, dengan cara yang sama seperti sandi biasa. Kedua, setiap layanan memiliki platform MFA tertutupnya sendiri. Ini berarti bahwa bahkan ketika menggunakan bentuk MFA yang tidak dapat dipisahkan – seperti kunci fisik yang berdiri sendiri atau kunci berbasis telepon – pengguna memerlukan kunci terpisah untuk Google, Microsoft, dan semua properti Internet lainnya. Lebih buruk lagi, setiap platform OS memiliki mekanisme yang berbeda untuk mengimplementasikan MFA.

Masalah-masalah ini membuka jalan bagi masalah ketiga: kurangnya penggunaan bagi sebagian besar pengguna akhir dan biaya serta kerumitan yang berlawanan dengan intuisi yang dihadapi setiap layanan ketika mencoba menawarkan MFA.

“Web nerd. General bacon practitioner. Social media ninja. Award-winning coffee specialist. Food advocate.”

More Stories

Kini iPhone Eropa menjadi lebih menyenangkan

Penawaran Harian: Apple iPad, Octopath Traveler II, Razer Wolverine V2, dan banyak lagi

PlayStation 5 Pro rencananya akan diumumkan dalam beberapa minggu